Correu electrònic

Correu electrònic o e-mail.

Contingut

Introducció

Segons la Wikipèdia: "El correu electrònic o a vegades, correu-e (anomenat en anglès e-mail, o email) es refereix al sistema que permet redactar, enviar i rebre missatges o cartes (missives, lletres) utilitzant sistemes de comunicació electrònica. També s'hi poden adjuntar documents electrònics o altres fitxers."

Enllaç a "E-mail" o "Correu electrònic": http://ca.wikipedia.org/wiki/Correu_electr%C3%B2nic

Servidors de correu electrònic

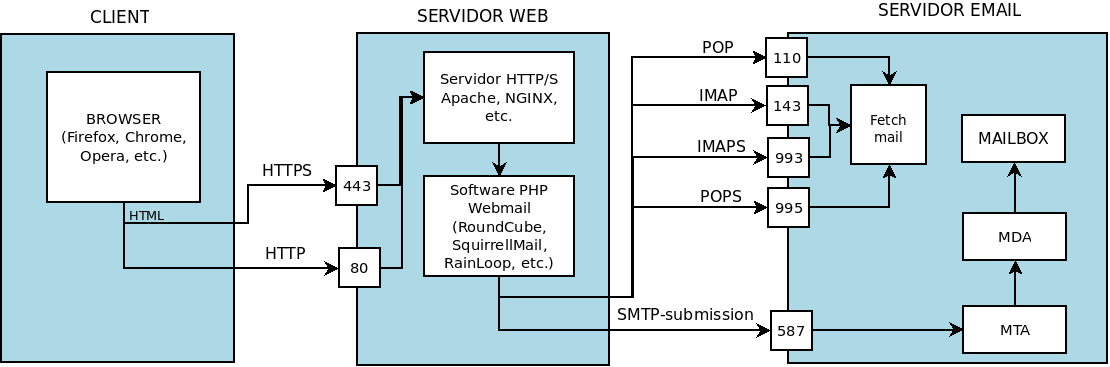

Diferents parts del servidor de correu:

- MTA: Message Transfer Agent o també "Mail Transfer Agent" (valen els dos). El propi programa de SERVIDOR correu:

- GNU/Linux:

- Windows:

- MUA: Mail User Agent. El programa que utilitza el client.

- GNU/Linux: Thunderbird, Evolution

- Windows: Thunderbird, Outlook

- MDA: Mail Delivery Agent. Programa intermig per filtrar SPAM, seleccionar usuari, etc.

- Mailbox: Arxius de disc on es guarden els missatges i attachments.

- Fetchmail: programa que actua d'interfície amb el client (MUA) mitjançant els protocols POP i IMAP (entre d'altres).

Protocols implicats

- SMTP: Simple Mail Transfer Protocol. Utilitza diversos ports:

- Port 25: enviament de correus entre servidors.

- Port 587 (submission) o 465 (no-standard): port per a enviament de correus per part de clients.

- POP3: Post Office Protocol. (Port 110)

- IMAP: Internet Message Access Protocol. (Port 143)

- IMAPS: IMAP over SSL (Port 993)

- POP3S: POP3 over SSL (port 995)

Seguretat

La seguretat en els emails depèn de diversos factors a solucionar:

- Autenticació: l'usuari que vol accedir

- Encriptació: mitjançant la encriptació assegurem que la conversa serà confidencial, és a dir, que si algun intrús la escolta no podrà llegir-la (no podrà desencriptar-la).

- SSL: Secure-Sockets Layer o "capa de sockets segurs". Per poder implementar-la cal un port a part que disposi d'aquesta capa de seguretat de bon principi.

- STARTTLS: També conegut per "TLS oportunístic". Ens permet canviar a una versió segura "sobre la marxa" dins d'un protocol no segur inicialment. D'aquesta manera es pot reutilitzar el port original afegint-li algun middleware que encripti i desencripti.

- Certificats: amb els certificats, una empresa externa confiable (Verisign, etc.) dóna fe que qui estem contactant és qui diu ser. Per tant, en aquest procés no només intervindrà la nostra configuració, sinó que el client consultarà a la CA (Certification Authority) si el nostre site és de confiança.

Webmail

En el cas del webmail al client nomé li cal un navegador o browser. El servidor web es connecta amb el servidor d'email mitjançant els protocols estàndards (o d'altres) i serveix al client en forma de HTML (mitjançant el protocol HTTP o HTTPS).

Requisits per tenir un servidor d'email

Diverses forces adverses es conjuren per no deixar-nos tenir un servidor d'email. És degut a les mesures de seguretat que posen tots els servidors als spammers.

Per poder tenir un servidor d'email funcionant heu d'assegurar-vos que:

- Teniu una IP fixa, és a dir, no val la típica IP dinàmica del ADSL. Això ens ho subministra el nostre ISP (vomistar, polafone, etc.) i cal pagar una quota mensual per tenir-la (abans era més raonable, ara resulta molt cara, entorn els 15€+IVA).

- No hi ha un proxy que us tanqui el port 25 de sortida. A casa no sol passar, però als instituts i a moltes institucions ho fan per evitar spammers i així evitar que posin la IP del centre a llistes negres (recordem que tots sortim amb la mateixa IP pel NAT).

- El efecte colateral del proxy que tenca el port 25 és que NO podem utilitzar cap client de correu sortint com el Thunderbird o Outlook (tot i que el correu entrant sí que funciona perquè va pels ports del POP i IMAP).

- La nostra IP no està en una llista negra. Per comprovar-ho podeu anar aquí:

https://www.spamhaus.org/lookup/

- En cas que la tingueu en una blacklist seguiu les instruccions de la web per (a) treure-la de la llista i (b) evitar que us la tornin a posar (típicament passa quan hi ha màquines dintre de la organització que envien spam per algun virus).

- Si esteu fent servir Amazon AWS, caldrà que desactiveu la restricció del port 25 de sortida d'emails.

Seguretat en servei de correu electrònic

La seguretat del nostre servei gira entorn de 3 eixos principals:

- Exploits: si el nostre servei és "petable" (per un bug o alguna operació maliciosa que explota una debilitat) el nostre sistema es pot fer vulnerable a intrusions. Per combatre això convé:

- Estar a la darrera versió del sistema operatiu (al menys en el parxes de seguretat) i del servei que fem servir.

- Utilitzar docker per aïllar parts del sistema. Si el procés de correu és vulnerable, una possible intrusió només podrà accedir als arxius de correu, i no a altres serveis.

- Virus: l'email és una gran porta d'entrada al sistema. Poden entrar virus i usuaris incautes poden introduir-los involuntàriament en el sistema. Calen diverses eines:

- Antivirus servidor: Clam / Amavis (incloses al docker-mailserver)

- Antivirus PC client: Avast, Panda, .

- SPAM: el maldecap més gran per a la implantació d'un servidor de correu. Ens calen 2 tipus d'eines:

- SpamAssassin : ens permet filtrar els spam a la nostra inbox (inclòs al docker-mailserver). Sol aprendre sol en base a algorismes heurístics, però té algunes comandes per "ensenyar-lo" i apuntar-li quins son els autèntics SPAM. Tenir un honeypot sol ser interessant pel bon funcionament del server.

- Sistemes de signatura per validació i reputació del nostre servidor de correu

Signatura, autenticitat i reputació dels nostres emails

El SPAM (correu no sol·licitat o correu brossa) és una de les grans dificultats per desplegar un servidor d'email. Al ser un sistema obert, on tothom pot enviar a qualsevol adreça, el perill de tenir la inbox inundada i fer el servei inutilitzable obliga a algun tipus de protecció per tal que el sistema sigui usable pels usuaris finals.

Els grans proveidors de comptes de correu (Google, Hotmail, Yahoo) van idear certes mesures per assegurar l'origen dels emails, i impedir que qualsevol pugues enviar un email amb qualsevol remitent (cosa que d'entrada era i segueix sent possible). D'aquests sistemes, en destaquem aquests 3:

- SPF: similar a DKIM, inclourem certa informació als registres TXT del DNS, però en aquest cas per associar unes IPs concretes des de les que serà vàlid enviar els correus del nostre domini.

- DKIM: bàsicament consisteix en signar tots els emails amb una clau privada, i presentar la clau pública al servidor DNS.

- DMARC: si anunciem al nostre domini les polítiques DMARC adequades estarem indicant als receptors dels nostres possibles emails que tenim implementades les mesures SPF i DKIM i s'explica què fer en cas de que no es superin aquests checks.

Aquests mecanismes permeten als sistemes destinataris identificar si el correu que li arriba és bo. Si no quadra, la probabilitat de que sigui SPAM és molt alta i el filtra cap a la spam box.

Comprovant la nostra reputació

Utilitza aquesta eina per saber si has configurat correctament els diferents sistemes de signatura i validació d'autenticitat dels nostres emails.

https://www.mail-tester.com/